Російське державне хакерське угруповання APT28 (Fancy Bear) з червня минулого року здійснює тривалу фішинг-кампанію, спрямовану на користувачів українського поштового сервісу UKR.net, повідомляє The Hacker News.

Основні деталі кампанії:

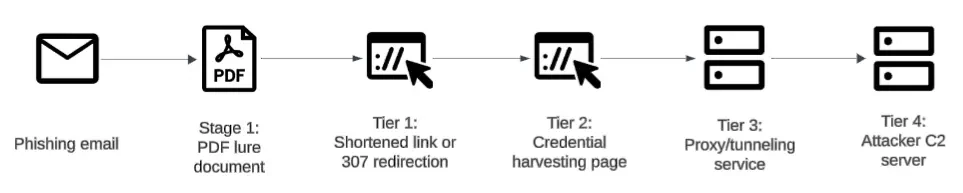

- Зловмисники розсилали фішингові електронні листи з вкладеними PDF-файлами, що містили приховані посилання.

- Посилання вели на фейкові сторінки входу UKR.net, стилізовані під легітимний сервіс.

- Фішингові сторінки розміщувалися на довірених сторонніх платформах (зокрема Mocky), що допомагало обходити фільтри безпеки.

- URL-адреси часто скорочувалися через сервіси tiny.cc та tinyurl.com для маскування справжнього призначення.

Компрометація облікових даних:

- Після введення жертвою логіна, пароля та 2FA-коду, всі дані негайно перехоплювалися та передавалися атакувальникам.

- Таким чином APT28 отримував повний доступ до поштових скриньок, навіть за наявності двофакторної автентифікації.

Еволюція інфраструктури атаки:

- На початкових етапах для ексфільтрації даних використовувалися скомпрометовані маршрутизатори.

- Згодом угруповання перейшло на проксі-тунельні сервіси на кшталт ngrok і Serveo, що значно ускладнило:

- атрибуцію атак,

- блокування інфраструктури,

- оперативне реагування з боку захисників.

⚠️ Ризики:

Кампанія свідчить про цілеспрямований інтерес APT28 до українських користувачів, зокрема до поштових акаунтів, які можуть містити:

- службову та державну кореспонденцію,

- персональні дані,

- доступи до інших сервісів через reset-посилання.